¿Alguna vez te has preguntado cómo puedes saber si estás navegando en internet en modo seguro? Probablemente, no. Este tema es una preocupación menor para el grueso de la población. Con el avance inminente de la computación cuántica y su incidencia en la nueva generación de ordenadores necesitaremos un nuevo sistema de seguridad, pues todo en la red será mucho más vulnerable. Ante este panorama, los especialistas se preparan para desarrollar la criptografía poscuántica.

El potencial de la computación cuántica hará que los tradicionales sistemas de cifrado queden obsoletos dejando al descubierto datos personales, informaciones confidenciales, entre otros. Si quieres saber qué es la criptografía poscuántica y por qué resulta necesario su desarrollo, ¡sigue leyendo!

Tabla de contenidos

¿Qué es la criptografía poscuántica?

La criptografía poscuántica hace referencia a algoritmos criptográficos concebidos para resistir ataques efectuados mediante computación cuántica. Nace por un intento de los científicos para proteger nuestra seguridad cuando navegamos por internet o cuando se utiliza una computadora.

Los sistemas tradicionales quedarán en el pasado cuando dentro de una década la computación cuántica esté al alcance de todos y, pero aún, pueda quedar en manos de piratas informáticos. Las consecuencias para la humanidad pueden ser catastróficas. Para empezar, la privacidad y la seguridad de nuestros datos estarían expuestas a niveles inimaginables. Además, se podría acceder a datos de bancos, empresas e incluso hackear todo el sistema del Gobierno.

Lectura recomendada: Inteligencia artificial y computación cuántica | ¿Qué esperar de esta potente alianza?

Actualmente, los servicios en línea están utilizando HTTPS, un protocolo web que encripta los datos que enviamos a través de internet. Una falla en este sistema puede dejarnos desprovistos de seguridad en la red. Este es uno de los principales problemas que puede traer la computación cuántica. Y aunque falten algunos años para su llegada, desde ya se trabaja en una manera de combatirla: la criptografía poscuántica.

Para que la criptografía poscuántica sea considerada segura debe impedir ataques en distintos niveles. Estos niveles de seguridad fueron diseñados por el NIST:

- I Al menos tan difícil como romper AES128

- II Al menos tan difícil como romper SHA256

- III Al menos tan difícil como romper AES192

- IV Al menos tan difícil como romper SHA384

- V Al menos tan difícil como romper AES256

Recomendado: Qué es el internet cuántico y cómo revolucionará las futuras comunicaciones

Ordenadores cuánticos: ¿una amenaza para la seguridad?

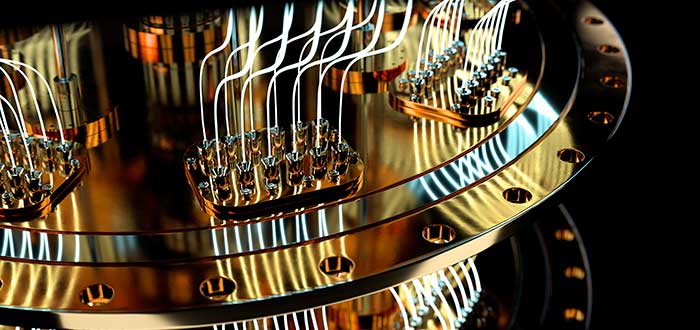

La computación cuántica ha tenido avances vertiginosos que hasta hace poco se creían imposibles. Uno de ellos ha sido la posibilidad de tener próximamente una generación de ordenadores cuánticos.

Estas computadoras aprovechan la física cuántica para alcanzar increíbles aumentos de potencia de procesamiento. El uso de este tipo de ordenadores promete traer crecimiento en diversas áreas como finanzas, salud, transporte, entre otros.

Sin embago, y como contraparte, al ser tan poderosos pueden representar una amenaza para la seguridad debido a que aumenta su capacidad de descifrar claves y algoritmos. De ahí la preocupación sobre una probable brecha de seguridad en la red.

Recordemos que estos ordenadores son capaces de aumentar los cálculos con los algoritmos cuánticos. En palabras simples, un ordenador cuántico puede descifrar en cuestiones de segundos los encriptados de seguridad de aplicaciones de mensajería instantánea, por ejemplo.

Al respecto, el 71 % de las empresas en algunos países perciben el crecimiento de los ordenadores cuánticos como un peligro, según un estudio de DigiCert Inc. De acuerdo con este mismo estudio, una de cada tres empresas ha destinado presupuesto a la criptografía poscuántica; mientras que un 56 % está en proceso de hacer lo mismo. Algunas de las dudas sobre su implementación son acerca de los elevados costos.

Los pros y los contras de los ordenadores cuánticos dependerán del uso que las personas les den y de cómo nos preparemos para su llegada masiva. Para esto último, lo que está sobre la mesa de desarrollo es la criptografía poscuántica.

La criptografía frente a los ordenadores cuánticos: la criptografía reticular

La criptografía reticular aparece con vistas a protegerse de los ataques cibernéticos que se puedan hacer con ordenadores cuánticos. Este método hace que las computadoras cuánticas no puedan descifrar la información. Logran este propósito al ocultar datos dentro de estructuras algebraicas.

La criptografía reticular utiliza enormes cuadrículas con miles de millones de puntos individuales, una cantidad –casi- ilimitada de dimensiones. De esta forma, para romper el código habría que ir de un punto específico a otro, lo que es prácticamente posible. La única alternativa sería que se conozca la ruta para llegar a los mismos.

De momento, los expertos aseguran que los métodos reticulares serán los favoritos de la criptografía poscuántica para el 2022. La necesidad de avanzar en la criptografía reticular es inminente, pues la criptografía debe ser segura antes de la llegada de la computación cuántica.

Cabe señalar que el Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) en el 2016 lanzó un concurso para encontrar las mejores alternativas de criptografía poscuántica. El grupo que en un principio presentó sus propuestas se ha reducido significativamente. Hoy en día prevalecen los sistemas basados en criptografía reticular. De allí que muchos esperen su crecimiento.

La empresa IBM se muestra bastante vanguardista en este tema. De hecho, han desarrollado un método de cifrado poscuántico llamado criptografía de lattice (reticulado). Y de momento ningún ordenador ha podido descifrarlo.

Diferencia entre criptografía poscuántica y criptografía cuántica

La principal diferencia entre criptografía poscuántica y criptografía cuántica es que esta última utiliza principios de la física cuántica para advertir la presencia de algún intruso en el sistema y para garantizar que la información compartida sea confidencial. Por su parte, la criptografía poscuántica se enfrentaría a los ataques realizados mediante ordenadores cuánticos, una vez que estos sean una realidad más palpable.

La criptografía cuántica es una idea que surgió en 1970. Dentro de ella se involucran distintos conceptos, por ejemplo, la superposición y el entrelazamiento. La primera se refiere a una partícula capaz de poseer más de un estado a la vez. El segundo se da cuando dos partículas tienen estados correlacionados.

Ahora bien, el Quantum-Safe Security Working Group difundió que la criptografía cuántica como método de seguridad permite establecer una clave compartida entre dos partes sin que un tercero aprenda nada sobre esa clave. ¿Cómo lo logra? Codificando los bits de la clave como datos cuánticos.

Estos algoritmos QKD que actualmente se están desarrollando conjuntamente con el avance de la tecnología pueden ser clave para la criptografía poscuántica, la cual, indudablemente, buscará ser más eficiente.

El método más sencillo que emplea la criptografía tradicional es cuando se cifra un mensaje que solo se puede descifrar mediante una clave secreta. Sin embargo, la criptografía cuántica codifica la clave en una serie de fotones que van pasando entre dos partes. Un tercero no puede mirar estos fotones sin cambiarlos o destruirlos, basándose en el principio de incertidumbre de Heisenberg.

Sus avances han sido tan positivos que se encuentra en una fase de producción masiva. Algo que todavía no sucede con la criptografía poscuántica cuyos avances se muestran más lentos.

Alternativas de criptografía actuales

Decir que la criptografía actual está muerta es incorrecto. Aún quedan alternativas que se creen pueden hacerle frente al avance de la computación cuántica. Las mismas vienen haciendo su trabajo muy bien y pueden sentar las bases para el desarrollo de la criptografía poscuántica. Pero la duda es: ¿hasta qué punto seguirán siendo seguras?

Criptografía basada en hash (hashbased)

Utiliza hash (árboles) en combinación con una firma de tiempo llamado árbol de Merkel. Este tipo de criptografía funciona como una firma digital. Las mismas son un esquema matemático para la verificación de la autenticidad de los mensajes digitales.

Este tipo de criptografía, denominado en algunas ocasiones como criptografía poscuántica, tuvo su aparición desde 1979. Sin embargo, fue en el 2019 cuando se promulgó la criptografía con estado basado en hash en el eXtended Merkle Firma Esquema (XMSS) y Leighton-Micali Firmas (LMS).

Esta criptografía basada en hash ha tenido diferentes usos a lo largo de los años. Pero los más significativos han sido en la XMSS, el Leighton-Micali (LMS), los SPHINCS y los esquemas BPQS.

Cabe señalar que las firmas Lamport y el esquema de firmas Merkle son un fuerte candidato para ser sucesores a las firmas digitales RSA y DSA actuales, principalmente porque se han mostrado resistentes a los ataques cuánticos.

Criptografía basada en código (codebased)

Una de sus particularidades es que ha sido recomendado por el Post Quantum Cryptography Study Group como un aliado para evitar los ataques cuánticos. Este tipo de criptografía apoya el intercambio de claves. Basado en este criptosistema se encuentra McEliece y Niederreiter.

Criptografía basada en sistemas de ecuaciones multivariable

En este tipo de criptografía se estudian los sistemas cuya dificultad radica en la complejidad de resolver sistemas de ecuaciones polinomiales en muchas variables. Existen ciertas dudas acerca de la seguridad que pueden alcanzar, pese a que presentan grandes ventajas. Una de ellas es que tienen flexibilidad para ser implementados en algunas plataformas.

Un ejemplo de esta clase de criptografía son las ecuaciones de campo ocultas (HFE). También se puede mencionar la firma QUARTZ y el cifrado ZHFE.

Criptografía basada en enrejado (lattice based)

Una de las funciones principales de este tipo de criptografía es proporcionar construcciones para cifrado homomórfico. También se estudia por ser potencialmente resistente a criptanálisis cuántico. Craig Gentry fue el primero en presentar este esquema, que es compatible con las evaluaciones de los circuitos de profundidad arbitraria.

En el problema designado con las siglas LWE (learning with errors) se basan la mayoría de los esquemas de cifrado de clave pública en retículos. Esto actualmente es objeto de investigaciones. De hecho, se encuentra en estudio la variante StehleSteinfeld de NTRU con el fin de poder establecer la criptografía basada en enrejado como un algoritmo poscuántico válido.

Cifrado simétrico basado en clave secreta de Rijndae

Se puede decir que es una de las formas de cifrado más seguras. Fue creado en Bélgica por los criptólogos Joan Daemen y Vincent Rijmen. Fue aceptado en los Estados Unidos como un estándar de cifrado. Se trata de un esquema de cifrado por bloques.

Algunos expertos sienten preocupación por la estructura matemática de este cifrado. Sin embargo, la Agencia de Seguridad Nacional de los Estados Unidos (NSA) en el 2005 señaló que era lo suficientemente seguro para uso de información no clasificada del gobierno estadounidense.

A este tipo de cifrados también se le conoce como AES (Advanced Encryption Standard). Sus aplicaciones son variadas. Se pueden encontrar en Rijndael Inspector, programa hecho en Flash para cifrar y descifrar, así como en una calculadora de AES que muestra valores intermedios en JavaScript.

Open Quantum Safe (OQS)

Es una alternativa que aún se encuentra en estudio y de la cual se sabe poca información. Sin embargo, es un intento por finalmente desarrollar una criptografía poscuántica totalmente resistente. El propósito de OQS es integrar los esquemas cuánticos actuales en una biblioteca: liboqs.

De momento los algoritmos que se han mostrado compatibles son los siguientes:

- McBits

- BCNS15

- SIDH

- Frodo

- Nueva Esperanza

- NTRU

El futuro de la criptografía poscuántica

Con el desarrollo del algoritmo de Shor todos los algoritmos serían rotos por la presencia de un adversario cuántico. Esto dejaría obsoleto sistemas como los criptosistemas basados en el problema del logaritmo discreto o algoritmos como RSA. De igual forma, el algoritmo de Grover puede afectar la criptografía simétrica. Ante ese panorama, se buscan métodos de criptografía poscuántica que sean resistentes a estos peligros.

Uno de los problemas que se deben resolver en el futuro próximo es que las claves que se requieran sean mucho más cortas. Pues de lo contrario se puede ver afectado el diseño de arquitecturas o productos comerciales. También se estima que se ofrezca criptografía poscuántica como servicio para el correo electrónico y las VPN.

Según el informe Post-Quantum Cryptography (PQC): A Revenue Assessment, en 2019 el mercado de software y chips de criptografía poscuántica se dispararía hasta los 9 500 millones de dólares.

Nos queda esperar un par de años para conocer los resultados de la criptografía poscuántica más prometedores. Sin embargo, desde este momento se puede afirmar que el panorama es bastante prometedor. No obstante, estandarizarlos llevará tiempo debido a que se debe comprobar su invulnerabilidad.

Te recomendamos:

- Supremacía cuántica | Qué es, cuándo sucederá, aplicaciones y beneficios

- Teletransportación cuántica | Avances de un posible futuro cuántico

Palabras finales

La criptografía poscuántica es un tema que seguirá dando de qué hablar porque los avances hacen necesaria su presencia. Por ahora es un tema casi desconocido y lleno de aristas. Pero en unos años quizás será una norma e incluso pasará a formar parte de nuestra cotidianidad.